WordPressを使ったホームページの作り方/プラグインの使い方/ノーコード構築ブログ

【wordpressのセキュリティについて考える】実際にあった改ざん事例①

HanamiWEBオンラインスクールでは

●バーチャル自習室でのリアルタイム質問!

●チャットで質問し放題!

●24時間学び放題のEラーニング教材!

全部ついて 2,500円/月!

wordperssは狙われやすい!

こんな話を聞いた事はありませんか?wordpressで実際にあった改ざん事例をご紹介します。

事例を知り、正しいセキュリティ対策を行いましょう!

wordpressセキュリティ対策方法は以下の記事で詳しく解説をしています。

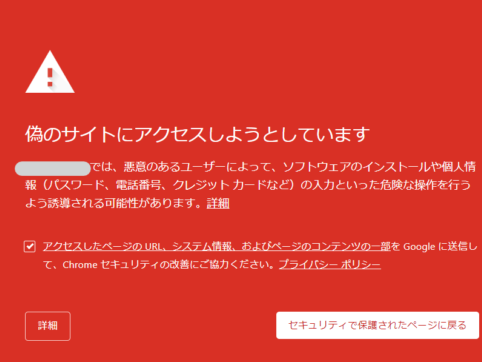

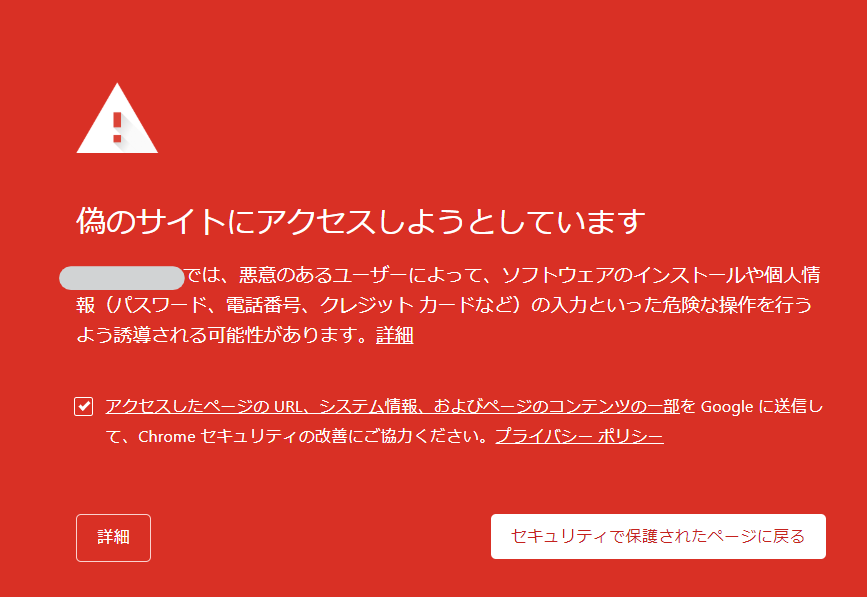

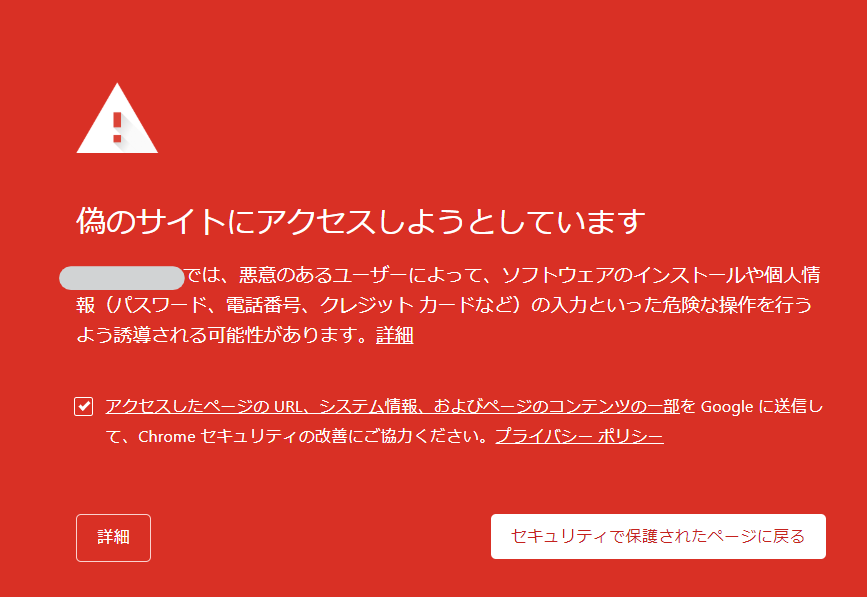

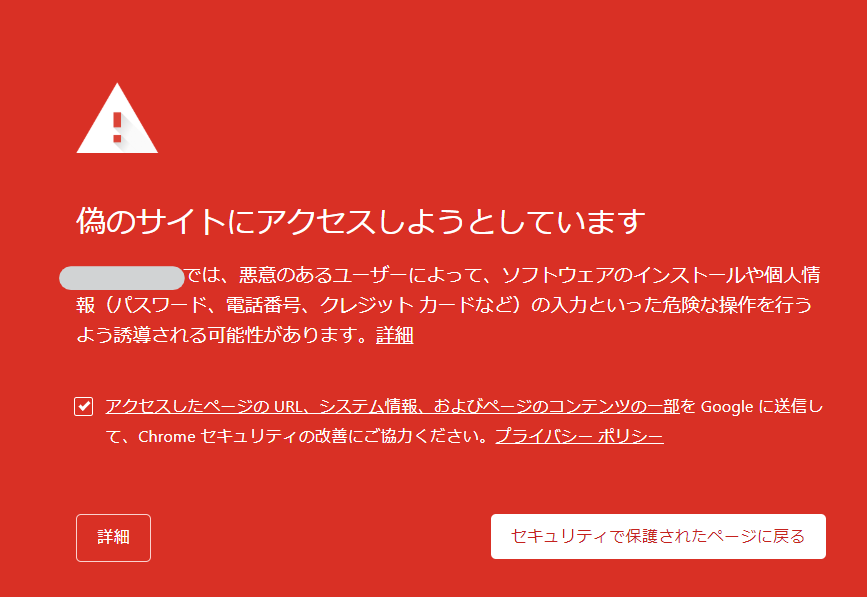

サイトが急に赤色になって【偽のサイトにアクセスしようとしています】

突然、サイトが赤色で「偽のサイトにあくせすしようとしています」と表示され、運営中のサイトが表示されなくなりました。

さらに、セキュリティで保護されたページに戻るをクリックすると別のサイトにリダイレクトされてしまいます。

この段階で、ようやくハッカーに攻撃されているという事に気づきました。

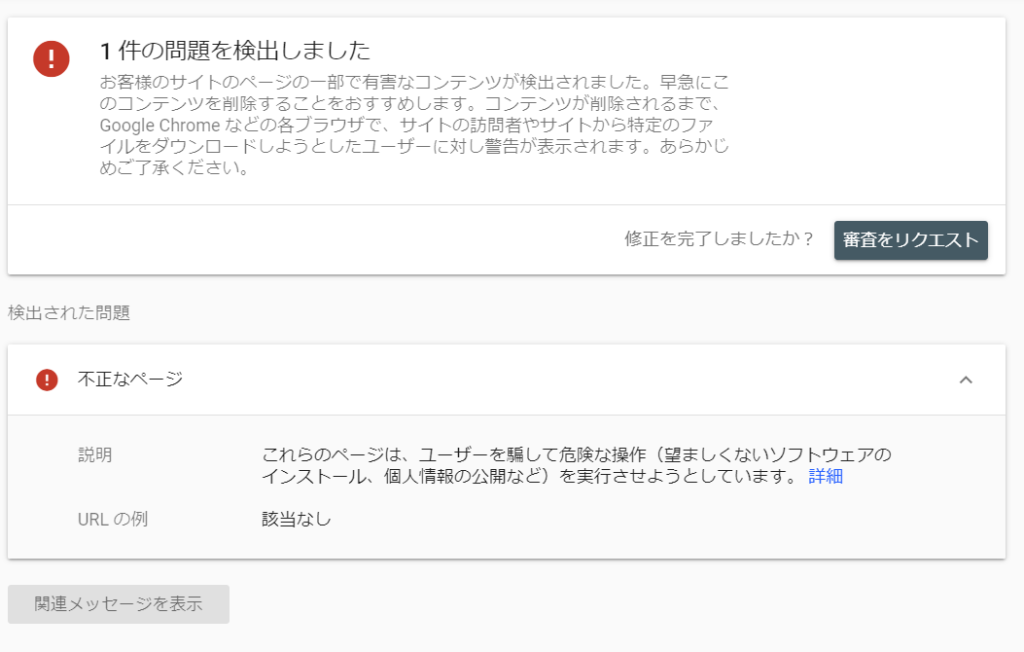

Search consoleに【1件の問題を検出しました】と警告も

Seaech consoleからお知らせが届きました。アクセスをしてみると

レポートを開くと

wordpressがハッカーに攻撃されて行った事

webサイト上からアクセス出来ないので、FTPでファイルへアクセスしました。(サーバーで用意されているファイルマネージャーなどでも大丈夫です)

wordrpessに標準で備わっているファイル以外のファイルやフォルダが大量に増えていました。

増殖したファイルを全て削除

wordpressに無関係なファイルをすべて削除しました。

削除しても増える

削除しても、もう一度FTPで再接続すると増えていました。この時点で、phpファイルに自動増殖プログラムが埋め込まれている事が予測できました。

index.phpファイルが改ざんされていた

再度アクセスしても増えているファイルの中から、index.phpファイルは削除しなかったため、怪しいと思いファイルの中身を開くと不正なコードが大量に増えていました。

index.php内の必要ないコードはすべて削除しました。

.htaccessファイルも改ざんされていた

保護されたサイトへというボタンをクリックすると、覚えのないサイトへリダイレクトされるので、.htaccessファイルでリダイレクト設定がされている事が予測されていたので、.htaccessファイルを見に行くと、リダイレクト設定が追記されていました。

こちらのコードも削除しました。

攻撃されたファイル、コードを全て削除

思い当たるすべてのファイル、コードを修正しても、TOPページの「偽のサイトにアクセスしようとしています」

こちらはgoogleが表示をしているので、Search consoleで申請をしました。

【審査をリクエスト】こちらのボタンをクリックして、審査が通るのを待ちます。

同じサーバー内のwordpressにも被害が

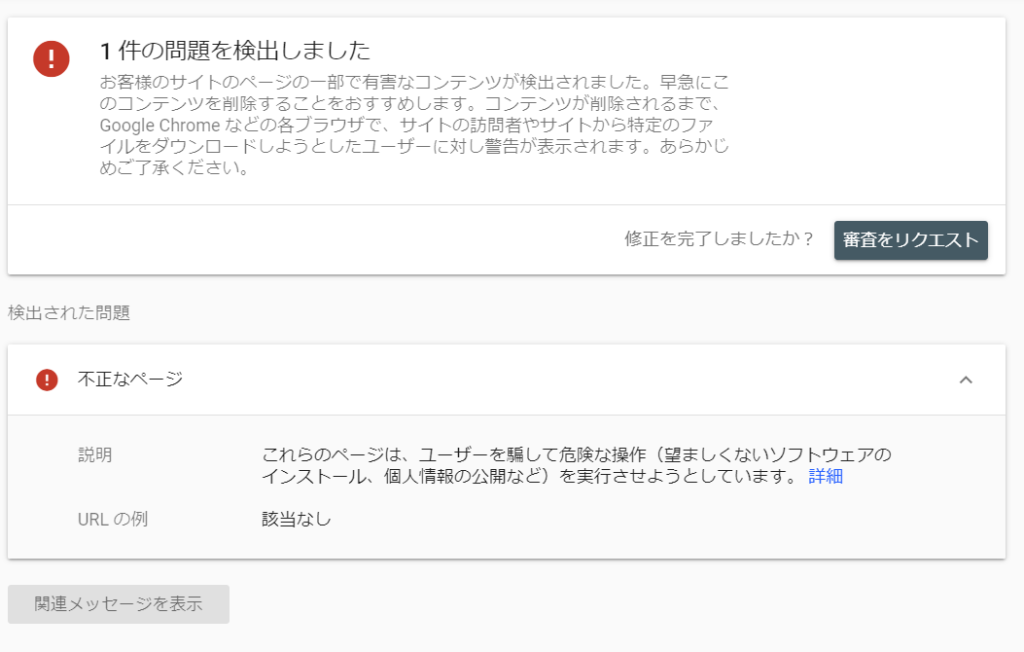

TOPページに赤い「偽のサイトにアクセスしようとしています」という表示はない

search consoleに以下のお知らせは届いていない

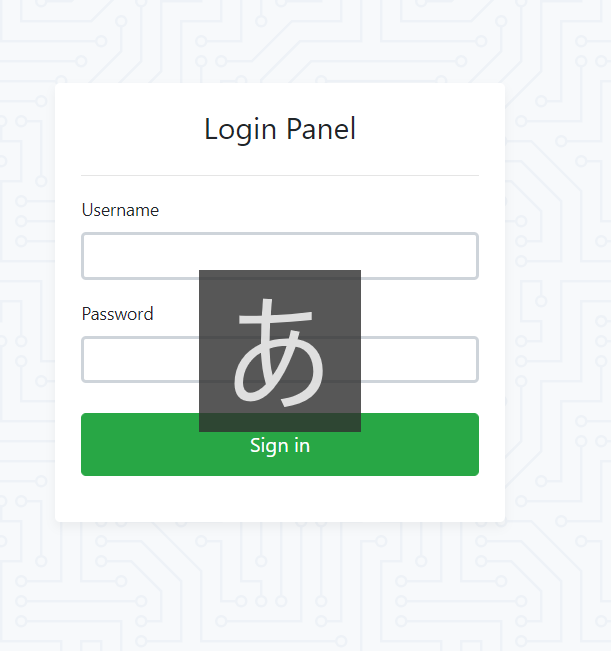

けれども、FTPでファイルの中身を確認すると覚えのないファイルが増殖していました。これはパスワードを変更しよう!と思い管理画面へアクセスしようとしましたがアクセス権限がないとログイン画面が表示されませんでした。アクセスできないようにファイルが改ざんされていました。

攻撃されて追加されたファイルをすべて削除

先ほど同様、覚えのないファイルはすべて削除しました。それでも管理画面はアクセスできず、ファイルのパーミッションを確認しても元には戻りませんでした。

.htaccessファイルが改ざんされていた

以下のコードが.htaccessファイルに追加されていました。このコードを削除すると無事ログイン画面へアクセスできるようになりました。

3日後にsearch consoleから審査が問題なく完了しましたと連絡

無事に審査が通りサイトから赤い警告が消えました

TOPページが表示されない

不正なファイルをFTPから削除していただけなので、ファイルを改ざんされている事まで把握する事が難しかったため、目に見てわかる不正ファイル削除以外に、ファイルの書き換えが行われていました。

500エラーだったので、疑うべきは.htaccessファイル

中身を見ても特におかしな記述が見当たらず、他のサイトで正常に機能している.htaccessをアップしなおすと解決しました!

しかし、まだまだ目に見えない改ざんが。。。

管理画面にリダイレクト設定が埋め込まれている

管理バーが表示されているので、(時間も経ちログイン状態が維持されているのもおかしいな?)と思いつつダッシュボードへ移行しようとすると

見知らぬログイン画面へリダイレクトされました。ここはさすがに入力をしてしまう事はせず

リダイレクト=.htaccess

を疑いましたが、.htaccessファイルは先ほど差し替えたので.htaccessではない所で機能をしている事を疑いました。

- おかしな動きをするwp-adminファイルを削除

- wordpress公式サイトからwordpressファイルをダウンロード

- wp-adminファイルをアップロード

これで元に戻りました!

目に見えない箇所にコードが埋め込まれ、管理画面へ入ろうとするとリダイレクトがかかる仕組みになっていました。

これで全て解決です。

wordpressがハッカーに攻撃された場合

なかなかご自身で解決するのは難しいかもしれません。まずは、wordpressのセキュリティを強化しましょう。

プラグインで出来るセキュリティ対策は以下でご紹介をしています。

.htaccessファイルへ追記する事でより高度なセキュリティ強化方法は以下で解説をしています。

xserverでの解説になりますが、サーバーの管理パネルからもセキュリティ強化が出来ます。

hanami-webがお手伝いできる事

成功報酬型で解決します。絶対解決という保証は出来ないので、成功報酬型にさせていただきます。

また、事例を多く集めてブログで発信していく事で、皆様へのセキュリティ対策や解決の役に立ちたいと思っております。

この記事をご覧いただいた方限定で、事例として紹介をさせていただく事にご了承いただける方限定で

55,000円~

で解決させていただきます。今回ご紹介した事例ですと55,000円となります。

お気軽にお問い合わせください。

最短翌朝公開!土日祝も対応します!

超お急ぎホームページ制作プラン

超お急ぎでホームページを必要としている方向けの、ホームページ超お急ぎ制作プラン行っております!

最短翌朝公開、土日祝も対応します!お困りの方は是非、以下のバナーより詳細をご確認ください!

新着記事